نعلم إن عالم القرصنة واسع للغاية والجميع يدرك أن هناك طريقتان من جوانب القرصنة على وجه التحديد ، القرصنة الأخلاقية والقرصنة غير الأخلاقية أينما كان كل هذا يتوقف على استخدام فرد أو مجموعة من الأفراد هذه المساحة ، وإذا كنت فضولية فيما يتعلق بالقرصنة ، ستكون قادرًا على تعلمها على الإنترنت دون أي مشكلة ، ولكن قبل أن تبدأ يجب عليك ، تتعرف على الأدوات والبرامج . وقبل أن نتحدث فى موضوع القرصنة والأدوات التي ينطوي عليها ، تأكد من أن هذا الموضوع واسع حيث توجد وحدة في عدة وحدات فيه والأدوات التالية لها خلفيات مختلفة تمامًا وتستخدم لمجموعة كبيرة ومتنوعة من الوظائف وبالتالي يمكنك في الوقت الحالي مراجعة الأكثر فعالية الأدوات الجديدة التي معروفة في مجال الاختراق.

1- Nmap

تعتبر أداة Nmap أحد أكثر أدة القرصنة شيوعًا والأكثر استخداما وذلك على نطاق واسع ، ويُعرف أيضا باسم Network Mapper وهو أداة مفتوحة يستخدم لفحص الشبكات و الأجهزة الفردية وذلك لتقييمها . البرنامج هو أداة قوية جدا ويستخدمه جميع الهاكرز بإختلاف أنواعهم والغرض من إستخدامه كما يستخدمه أيضا محللي الشبكات و الذين يهدفون إلي إكتشاف الثغرات و الأخطاء لتفادي أي عملية إختراق للشبكة و الأجهزة

2- OWASP Zed

OWASP Zed Attack Proxy (ZAP) يساعدك تلقائيًا على العثور على الثغرات والكشف عن أي نوع من نقاط الضعف في تطبيقات الويب الخاصة بك وهي مفيدة جدا إذا كنت تعمل في مجال الأمن السيبراني كما أنها أداة رائعة للمخترعين ذوي الخبرة لاستخدامها في اختبار الأمان اليدوي .

3- NIKTO

أداة رائعة و مجانية وهي مفتوحة المصدر حيث تساعدك على التعرف على الثغرات الأمنية المعروفة وسوء التكوين واكتشاف أي نوع من ثغرات خادم الويب يقوم Nikto بإجراء أكثر من 6000 اختبار ضد موقع ويب. إن العدد الكبير من الاختبارات لكل من ثغرات الأمان التي تمت تهيئتها بشكل غير صحيح يجعلها أداة مفيدة للعديد من متخصصي الأمن

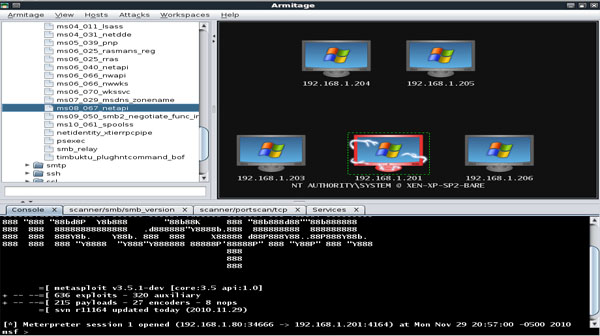

4- Armitag

Armitag أرميتاج واحدة من أهم أدوات واجهة المستخدم الرسومية المستندة إلى Java ، وهي واحدة من أهم أدوات القرصنة المحبوبة التي تم تطويرها لمساعدة المتخصصين في مجال الأمن على إدراك القرصنة. اعتاد برنامج استغلال مرفق في نظام التشغيل Parrot OS على البحث عن ثغرات أمنية في في نظام الكمبيوتر ، وهو يسمح بتحويل الكمبيوتر الضحية إلى كمبيوتر zombie.

1- Nmap

تعتبر أداة Nmap أحد أكثر أدة القرصنة شيوعًا والأكثر استخداما وذلك على نطاق واسع ، ويُعرف أيضا باسم Network Mapper وهو أداة مفتوحة يستخدم لفحص الشبكات و الأجهزة الفردية وذلك لتقييمها . البرنامج هو أداة قوية جدا ويستخدمه جميع الهاكرز بإختلاف أنواعهم والغرض من إستخدامه كما يستخدمه أيضا محللي الشبكات و الذين يهدفون إلي إكتشاف الثغرات و الأخطاء لتفادي أي عملية إختراق للشبكة و الأجهزة

2- OWASP Zed

OWASP Zed Attack Proxy (ZAP) يساعدك تلقائيًا على العثور على الثغرات والكشف عن أي نوع من نقاط الضعف في تطبيقات الويب الخاصة بك وهي مفيدة جدا إذا كنت تعمل في مجال الأمن السيبراني كما أنها أداة رائعة للمخترعين ذوي الخبرة لاستخدامها في اختبار الأمان اليدوي .

3- NIKTO

أداة رائعة و مجانية وهي مفتوحة المصدر حيث تساعدك على التعرف على الثغرات الأمنية المعروفة وسوء التكوين واكتشاف أي نوع من ثغرات خادم الويب يقوم Nikto بإجراء أكثر من 6000 اختبار ضد موقع ويب. إن العدد الكبير من الاختبارات لكل من ثغرات الأمان التي تمت تهيئتها بشكل غير صحيح يجعلها أداة مفيدة للعديد من متخصصي الأمن

4- Armitag

Armitag أرميتاج واحدة من أهم أدوات واجهة المستخدم الرسومية المستندة إلى Java ، وهي واحدة من أهم أدوات القرصنة المحبوبة التي تم تطويرها لمساعدة المتخصصين في مجال الأمن على إدراك القرصنة. اعتاد برنامج استغلال مرفق في نظام التشغيل Parrot OS على البحث عن ثغرات أمنية في في نظام الكمبيوتر ، وهو يسمح بتحويل الكمبيوتر الضحية إلى كمبيوتر zombie.

أرائكم تسعدنا:لمتابعة التعليق حتى نرد عليك فقط ضع إشارة على إعلامى